Нет, я не работаю в органах и в отделах «К» =)

Нет, я не работаю в органах и в отделах «К» =)

Для чего эта статья? Для того чтобы популязировать TOR, чем больше участников тем лучше каждому из нас.

Не знаю с чего, но большинство людей считают TOR чем-то бессмысленно-бесполезным в плане использования его для обеспечения анонимности. Но… Так для затравки… До сих пор нет еще ни одной новости о поимке хакера, использующего TOR. Прецедентов нет. Это может говорить о том что это либо невозможно, либо возможно, но не афишировалось. На данный момент я склоняюсь к варианту почти невозможно. И в этой статье я попытаюсь вас убедить согласиться со мной.

Самые наблюдательные из вас заметят, что даже в википедии описан способ с помощью которого можно вычислить пользователя… Но есть еще одно НО. Это единственная описанная возможная атака, которая работает лишь в лабораторных условиях. Но об этом дальше.

В интернете есть такая интересная штука: Спецификация протокола TOR. Там изложено довольно подробное описание самого протокола. Я думаю не стоит вдаваться в его описание в данной статье (тем кто очень любопытен — может изучить документ по ссылке выше), я лишь попытаюсь перевести на понятный язык и изобразить его в общих чертах.

Но для начала давайте разберем описанную в википедии атаку.

Тайминг-Атака на TOR

Для начала советую прочитать цикл статей про тайминг атаки, одна статей которого посвещенна TOR-у: Анонимные сети и timing атаки: Tor. Хотя… гм… описанно все там довольно сумбурно.

Чесно говоря не знаю, как это объяснить понятно. Но все же попробую. Суть данной атаки заключается в том, что можно вычислить пользователя который передает большое колличество данных через сеть TOR, к примеру качает что то с торрентов, либо скачивает крупный файл.

Представьте, вы, используя TOR, качаете что-либо с торрентов. Этим самым вы забиваете свой канал, а также каналы между нодами. Предлагаемый способ помогает установить какие сервера в данный момент нагружены и по-очереди дойти от получателя до отправителя.

Но, для выполнения данной атаки, необходимо стечение кучи обстоятельств. Главным из которых является то, что отправителю необходимо нагружать канал. Вобщем-то это атака относится к разряду «лабораторных» и на практике она практически не реализуема.

Достаточно запомнить правило:

Для защиты от потенциальных атак подобного рода рекомендуется не перегружать сеть, например, участием в онлайн-играх или файлообменом с пиринговыми сетями.

Нет, конечно, теперь вы можете заявить — «TOR не анонимен!», но каждый человек — сам кузнец своего счастья. Нужно всего лишь выполнять некоторые меры для собственной защиты. К примеру вы же не выпрыгиваете из автомобиля на полном ходу, а руководствуетесь элементарными правилами безопасности.

Протокол TOR

Ну а теперь разберем протокол передачи данных. Не буду вдаваться во все детали и попробую изобразить схематично.

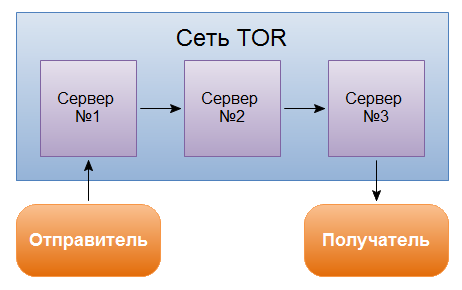

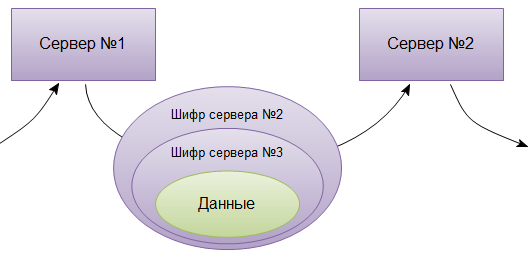

Для начала напомню то как работает TOR, в общих чертах его работа выглядит вот так:

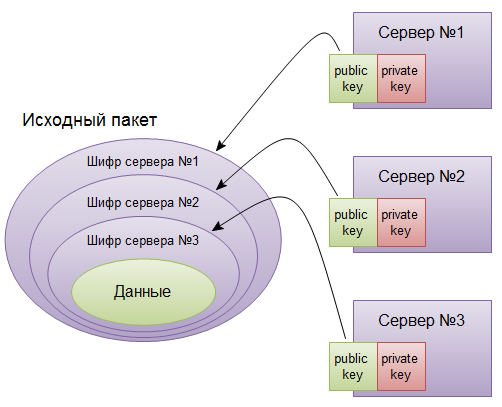

Всем известно что все данные шифруются, но только вот мало кто знает как именно. Первый этап заключается в инициализации подключения, получения ключей, проверку сертификатов и прочее, но это нам мало интересно. Давайте разберем процесс передачи пакета. Давайте глянем то как составляется сам пакет на стороне отправителя:

Вот так вот кстати и выглядит луковичное шифрование. И именно поэтому TOR, дословно переводится как «луковичный маршрутизатор».

Следует заметить что используется ассиметричное шифрование, и никто кроме самого сервера, чьим публичным ключом было зашифрованно сообщение, расшифровать его не сможет. Об этом подробнее смотрите здесь: Асимметричное шифрование. Как это работает?

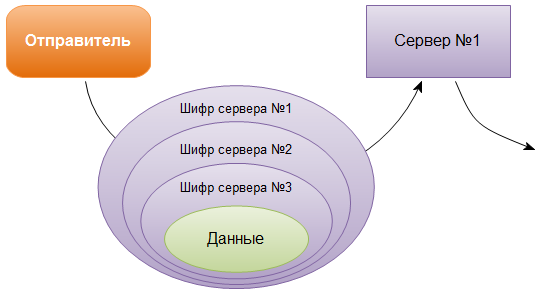

После того как пакет составлен он пересылается первому серверу в выбранной цепочке:

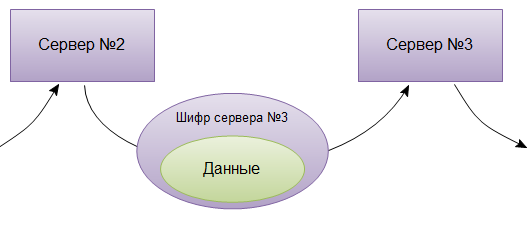

После чего первый сервер снимает свой шифр, узнает куда надо его передавать дальше и передает его:

То есть первый сервер знает адрес отправителя и второго серверов. Он не знает что передается в основном пакете, для этого нужно снять еще два шифра, также он не знает адреса третьего сервера и адреса получателя.

Сервер номер 2 снимает свой шифр и осуществляет передачу пакета к третьему серверу:

Второй сервер не знает адреса отправителя и получателя, также не знает содержимого пакета, т.к. остался еще один шифр. Он знает лишь адрес первого и третьего серверов.

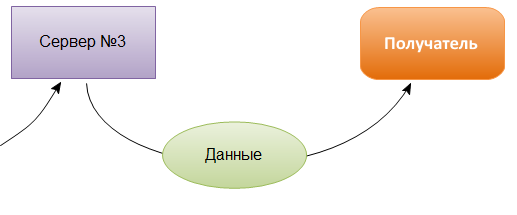

И собственно передача данных к отправителю:

Третья нода в итоге знает адрес получателя, адрес второго сервера и само содержимое пакета, а также ответ получателя.

Ни одна из нод не имеет полной информации, чтобы восстановить цепочку от получателя до отправителя обратно. Таким образом алгоритмически TOR абсолютно анонимен.

Многие наслышаны о опасности того что выходная нода будет прослушиваться. Да, это бесспорный минус. Но, извините, система заявлялась лишь как средство анонимизации, но никак не для защиты трафика. И не надо удивлятся тому что незаявленный функционал «не работает». Используйте шифрование трафика поверх TOR. К примеру используйте https соединения вместо http. Этого будет более чем достаточно.

Немного математики

Для того чтобы разоблачить отправителя нужно контролировать все ноды через которые осуществляется соединение. Нет, я не спорю что реально собрать сеть из большого колличества нод, чтобы кто-то с приемлимой вероятностью мог контролировать все ноды для каждого соединения.

На данный момент (2013 год) в сети TOR насчитывается ~4000 нод. Достаточной вероятностью будем считать хотябы 50% полностью контролируемых соединений. Для того чтобы обеспечить это, согласно теории вероятности, нужно иметь контроль над приблизительно 80% серверов, т.е. 3200 серверов из 4000, т.е. чуть больше чем 3 сервера из 4. Реально? Мне кажется нет. И заметьте это обеспечит всего лишь 50% контролируемых соединений.

Пусть к примеру кто-то имеет контроль над 1000 серверов из 4000. Это более реальная цифра. Посчитаем. Вероятность того что в вашей цепочке будут контролироваться все три ноды одновременно — 1,5%. Бессмысленно, не правда ли?

Но теперь давайте подумаем. Зачем нам контролировать все ноды в цепочке? Так например вполне достаточно контролировать входную и выходную ноды, вне зависимости от их колличества в цепочке. Почему? Контролируя поступающие и уходящие пакеты, можно сопоставить отправителя и получателя по времени получения пакетов. Это, конечно сложнее, и предполагает возникновение ошибок, но вполне реализуемо, а затем гм… доказуемо.

При таком подходе вероятность при 1000 из 4000 серверов того что именно ваше соединение будет под колпаком составит всего 6%. Что в общем опять, на мой взгляд, показывает не целесообразность попыток такого контроля.

Вообще к чему я это пишу. Этим самым я даю повод задуматься над тем будет ли какая нибудь «организация» заморачиваться всем этим лишь ради возможных 6%.

Так и что в итоге?

Давайте подведем итоги:

- есть возможность деанонимизации при скачивании больших файлов, но я считаю это возможность больше теоретическая, и доступна лишь в лабораторных условиях, об этом я писал выше

- есть возможность деанонимизации при контроле входной и выходной ноде в цепочке, но усилия приложенные к этому, не оправдывают результат, так что я считаю что это не реально

Предлагаю решить вам насколько существенны эти минусы, я лишь попытался изложить все как можно объективнее.

Также сведу все рекомендации по пользованию TOR в один список:

- шифруйте передаваемый трафик

- не грузите черезмерно канал

- меняйте переодически цепочку серверов

Выполнение этих рекомендаций позволит защитить вашу анонимность на достаточном уровне. Почему я говорю на достаточном? Потому что всегда будет существовать вероятность того что вся цепь событий сложится так что это приведет к вашей деанонимизации… Но по мне это что то из разряда:

по теории вероятности, если рассыпать типографский шрифт, он может сложится в поэму Гомера…

Но в конечном счете решать Вам.

А разве СОРМ не может перехватывать тор-пакеты?

СОРМ ведь устанавливается на оборудовании провайдера. Пакет от вас до первой ноды идет зашифрованным как минимум трижды. То есть перехватить пакет то можно, но он зашифрован, и его содержимое получить на этом этапе невозможно.

Поимки людей использующих ТОР есть, просто как и многие аресты по комп. тематике в РФ — это не афишируется. Давно заметил данную особенность. Почему-то в паблик попадают лишь новости об арестах каких-то не серьёзных шутников за чужой счёт посидевших в сети. Не знаю с чем это связано.

Если вы используете ТОР, то вас можно поймать даже без расшифровки трафика просто потому что при раскрытии преступления работа идёт ещё по большому числу направлений. Шарят чёрные форумы, анализируют «почерк» работы, смотрят где всплывёт результат преступления (продажа карт, заливка связок) и много чего другого. Вообщем, нет ничего не возможного :)

Я искал новости не только по РФ.

Но, согласитесь, не TOR виноват в том что в большенстве случаев людей находят. Виноваты сами люди и, в большинстве случаев, их глупость =)

Тор не возможно вычислить, это просто не реально, если вы даже используете настройки по умолчанию, что бы вас вычислить нужно найти все ваши ноды, а я их меняю пару раз за пять минут… Это не реально.

Если при каждом соединении вероятность соединиться через контролируемые серверы будет 0.06 (6%), то при ста этот риск 1 — (1 — 0.06)^100 = 0.998

Так что меняйте их как можно чаще )))

Полностью согласен

Не по теме, но в чём ты рисуешь такие красивые схемы?

Gadwin Diagramm Studio 5.4

А по теме есть что-нибудь? =)

Спасибо)

Ну а по теме: я tor юзаю крайне редко. Предпочитаю vpn на своём сервере. Благо, ничем таким не занимаюсь, что бы это скрывать.

Говоря о безопасности TORа, Вы забыли про проблему крайнего узла и про уязвимость в RSA. Кроме этого, уже несколько лет для прослушки успешно используется вариант с подставными узлами и анализом выходных данных. Если в цепочке имеется два подставных узла, о анонимности можно забыть. А учитывая, что спецслужбы сотрудничают друг с другом и этих узлов — тьма тьмущая — словить «подачу» проще простого.

Видимо вы не читали статью совсем, а первым делом решили написать комментарий.

Давайте по порядку:

Проблема крайнего узла — следствие того что люди путают понятия шифрования и анонимизации трафика. Для последнего TOR не предназначен

Уязвимость RSA — ну ка расскажите мне про такую уязвимость в RSA которая является реальной а не лабораторной, т.е. позволяющую получить закрытый ключ в приемлимое время

Подставные узлы — здесь никто не может утверждать точно, но давайте подумаем логически — для этого нужно контролировать более 75% нод, что впринципе нереально, подробнее см. статью

Читайте статью!

Уважаемый Денис, у Вас очень талантливые и интересные статьи, читать одно удовольствие!

У меня вопрос по теме, а что Вы можете сказать о AdvOR с кучей полезных настроек автоматизации и фичей, и об google_com/ncr (Всегда было интересно, стоит ли доверять энкрипту и ssl у Гугл)? Спасибо)

Спасибо за отзыв! =)

Гм… К сожалению я знаю далеко не все, так например я не пользовался AdvOR, а про «google_com/ncr» вообще слышу впервые (не расскажите подробнее?), поэтому ничего сказать не могу.

AdvOR — действует по принципу Tor, но имеет очень гибкие настройки, например выстраивание кол-ва цепочек и интервал их смены, и настройка цепочек стран, позволяет на лету менять страну с очисткой кеша, данных флеш и др. контейнеров. Так же умеет перехватывать трафик с программ и перенаправлять его через сеть Tor’a (Например, если у программы нет поддержки прокси). Но самое удобное, что запустил его, и работай используя любой браузер. Есть поддержка русского языка. Об остальных возможностях можно прочитать по подробнее в гугле или здесь:

http://sourceforge.net/projects/advtor/

У меня уже два года таиться идея, используя его возможности, написать скрипт для реализации его работы на сервере, с шифрованием и сохранением данных(файлы, картинки и т.д.), но к сожалению, на данный момент знания веба, не позволяют полностью окунуться в работу. Порой так грустно бывает, когда есть очень грандиозные и перспективные идеи, а ты не смог их реализовать, ввиду нехватки опыта, и через пару месяцев наблюдаешь, как гиганты сферы выпускают их первые бета-версии.. Эхх..

А на счет гугл, есть у них текстовой поиск с поддержкой SSL: https://encrypted.google.com/

Как увидел, сразу понял, то что нужно! И встроил его в Iron, как основной, без идентификаторов и левых ключей. Но, через некоторое время, задумался, это ведь

хитрыйгугл, а значит, какая-то хоть выгода, но есть. Слышал, что этот поиск активно используют частные компании в своих сетях, но это лишь слухи :)Ну то есть насколько я понимаю AdvOR — просто «другой клиент» для той же сети TOR? В статье расматривался принцип сетей TOR, и AdvOR, как я понимаю, ничего нового не вносит. Но описанный вами функционал — как раз то чего мне не хватало, спасибо за подсказку)

А насчет гугла… Гм… А чем он отличается от просто https://www.google.com/ ? Тот же SSL, и без поддомена

Всегда пожалуйста, рад если помог :)

Как-то читал, что шифровать запросы первым, стал именно этот адрес, а потом уже прикрутили букву s и к основному поиску. По другой же версии, энкрипт-гугл сделали для блокировки в учебных заведений, чтобы под раздачу не попали остальные продукты гугл, вот статьи на эту тему:

за 19 октября 2011 года

и

за 28 июня 10 года

Не знаю, но мне почему то приятнее пользоваться именно энкрипт-гугл, наверное сантименты, хе-хе..))

такой вопрос: если ничего не скачивать, не оставлять коммернтариев, а просто серфить deep web, есть возможность спалиться?

просто тупо интерес: что-там в этом глубокой интернете есть.

и после скачивания тора нужны ли какие еще действия с ним? или просто запускаешь и юзаешь?

Вероятность, к сожалению, есть всегда. Но TOR эту возможность минимализирует. Но все же я думаю не стоит взламывать пентагон или воровать милиарды долларов. А для всего остального… я думаю его должно хватить.

А так, да, скачиваешь и запускаешь. Этого вполне достаточно.

А вот тут пишут,что TOR небезопасен: http://www.xakep.ru/post/50516/default.asp http://www.xakep.ru/post/52050/ и особенно статья вот эта: http://www.xakep.ru/magazine/xa/130/026/1.asp . Тут как они говорят: сниферы могут перехватить логины и пароли пользователей при использовании TOR.Как всё-таки безопасен ли TOR так как заявляют его производители в этом смысле? И защитит ли от этого перехвата логинов и паролей Антивирусник,установленный на компе при использовании TOR? И если я через TOR зайду на сайт с соединением сайта https,то тут невозможен же перехват или нет?

Антивирусник не защитит, а вот если вы будете заходить на сайт по https то ваши пароли никто перехватить не сможет.

То есть TOR + https вам поможет.

А какую прогу для шифрования по https посоветуете. спасибо

Для меня всё это как темный лес. Тор нужен мне для написания анонимных коментов. Но вот столкнулся с проблемой: например, ютьюб. нужен аккаунт гугл, но создать его из тора не смог. Стало быть нужно создать аккаунт открыто, а потом идти с ним в тор? Но тогда можно видеть с какого места создан аккаунт — достаточно в принципе. Надо так, чтобы вообще никак не намекнуть, что это я расписался. Как лучше поступить. Хочется писать коменты на ютьюбе и чтобы не припаяли чего.

Не могу вам подсказать что либо однозначное. Суть в том что все адреса нод TOR известны, и соответственно можно определить что человек пользуется им. Гугл, википедия и наверное кто то еще блокируют обращения с этих IP.

Попробуйте VPN.

Грамотная и компактная статья, спасибо. Но по вопросу стойкости шифрования я бы посоветовал всем дополнительно провентилировать это на просторах инета. Вот, статьи, которые немного поднимают эту тему(их много, но эти статьи аргументированы по моему мнению достойно, чего нельзя сказать о многих других)

http://saf.hol.es/sft/kr/index.html — это даже не статья, а скорее книга на тему шифрования. Довольно подробная. Если не хочется читать всё, а только про стойкость открытых ключей, то вот страница на эту тему http://saf.hol.es/sft/kr/2/2/Index2.htm Написано простым языком с простыми таблицами сравнения и обоснованными предположениями о степени прогресса в этой сфере.

http://www.computerra.ru/82902/elliptic-crypto/ — а это статья про Сноудена, АНБ, TOR и т.п. Статья скорее обозначающая проблемы, чем описывающая их, но там тоже есть полезная инфа.

В итоге — я бы сегодня не доверял надёжности ключей RSA с длиной 1024 бит. С учётом того, что RSA Security LLC признала факт сотрудничества c АНБ http://www.computerra.ru/90574/no-rsa/ то использование ключей меньше 2047 бит представляется небезопасным в принципе.

В спецификации протокола TOR (https://gitweb.torproject.org/torspec.git?a=blob_plain;hb=HEAD;f=tor-spec.txt) говорится следующее:

«… For a public-key cipher, we use RSA with 1024-bit keys and a fixed

exponent of 65537. We use OAEP-MGF1 padding, with SHA-1 as its digest

function…»

В общем, у меня есть сомнения в надёжности шифрования TOR, если там использется ключи с длиной 1024 бит и SHA-1, который тоже не очень стойкий на сегодняшний момент(можете поискать инфу на эту тему). С учётом мощности программ типа PRISM и других по сбору информации, я бы не сильно надеялся на безнаказанность от попыток анонимизации при помощи существующей структуры TOR. На вас не будут палить патроны если вы обругаете матерно какого-нибудь чиновника среднего звена на форуме какого-нибудь «захолуйска», но если вы наедете на президента или попадёте под фильтры по очередной громкой публичной кампании типа охоты на детское порно — будьте готовы к неприятному звонку в дверь! Я бы оценил шансы быть вычисленным не в 6% а где-нибудь в районе 50. А вообще-то говоря, такие конторы типа АНБ будут хвататься и за 6% и за 1,5% и даже за 0,1%, поэтому не надейтесь на технические средства анонимизации, если вы не «ощущаете тему руками» т.е. вы не кандидат математических наук в области теории вероятностей и числовых полей + не сделали весь софт для защиты своими руками + не обкатали этот софт лет так 10 в серьёзных конкурентных режимах(т.е. в режиме конкуренции с конторами типа АНБ). Да и это всего-лишь необходимое условие для критерия безопасности, но совсем не достаточное. Достаточное, на сегодняшний момент не представит никто!

Спасибо за ваш комментарий, довольно интересно было почитать.

Никто не спорит, вероятность она есть всегда.

Просто суть в том что TOR обгажен чуть ли не на каждом углу, что мол он небезопасен и т.д. В данной статье я пытался переубедить пользователей в обратном. Но да, суть в том что проблема может лежать гораздо-гораздо глубже. Так, например, в ошибках в реализации криптографии, в закладках в алгоритме и т.д. (я читал эти и другие статьи на эту тему). Да и кто его знает как все обстоит на самом деле в спецслужбах.

Нам лишь остается только верить… ну или не верить…)

Здравствуйте. Я не силен в «Информационной безопасности» и у меня пару вопросов.

1.Какова вероятность вычислить меня если я просто исследую сайты, но не произвожу скачивание и общение на сайтах. А то есть серфинг?

2.Каким образом соединятся через HTTPS, если хочу залезть на сервера которые не HTTPS?

Пожалуй я отвечал уже на первый вопрос и в статье и в комментариях. Прочитайте пожалуйста внимательнее.

На счет второго: допишите перед именем сайта https ) если сайт поддерживает https то оно откроется) если нет, то уж извините(

Стоит также добавить, что Tor использует браузер Firefox, который имеет собственный id.

А это 100% идентификация пользователя.

И его просто так не изменишь, нужно еще ключ создавать.

Но я ленивая задница, поэтому лень расписывать.

На эту тему в сети есть инфа, как можно изменить/подправить id.

Кроме того, нужно в About:config изменять краш отчеты, которые постоянно стукачат в Mozilla, как и черные списки расширений.

В общем, закладок хватает…

Достаточно прослушать последнюю ноду, передающую адресату незашифрованный пакет данных. Можно отследить, от какого сервера были получены эти данные в зашифрованном виде. Далее — вломиться на тот сервер и выяснить, от кого он получил свой пакет данных и т.д. по цепочке до отправителя.

Вот уж действительно фигня — хакнуть минимум три сервака подряд. (Простите за сарказм)

здрраст! из того что я прочитал об этой сети непонятным осталось вот что:

между клиентом и первым узлом есть еще сервер который выдает список нод, собственно который и выводит в Tor, а их не 4 тысячи явно. просто через этот сервер сам нужный тебе трафик не идет, но через него происходит образование цепочки. цепочка якобы формируется автоматически, но а на деле вдруг этот сервак и формирует тебе цепочку, ну а него логи разумеется…

Цепочку формирует клиент на основе всего списка нод.

А почему не написали, что для пущей анонимности можно и нужно прописать в файле torc следующие строки?:

ExcludeNodes {ru},{ua},{by},{us}

EntryNodes {?} #по желанию, например, Южная Африка, то есть {za}#

ExitNodes {?} #тоже по желанию, например, {nl},{br}#

Кроме того, чтобы скрыть от следящей системы СОРМ-2 и от своего провайдера сам факт использования вами TOR`а, нужно запускать его только после поднятого VPN`а, пусть даже любого бесплатного.

Вопрос на самом деле спорный. Исключив ru ноды вы, находясь в России, очень сильно потеряете в скорости.

Я лично делал проще. Входную ноду выбирал поближе к себе и с максимально широким каналом. Ровно как и остальные ноды подбирал по ширине канала. Да, это снижение анонимности. Но я не торгую наркотой, оружием, людьми, не ломаю пентагоны, чтобы шифроваться на всю катушку.

Скажем так, руководствовался принципом необходимого и достаточного.

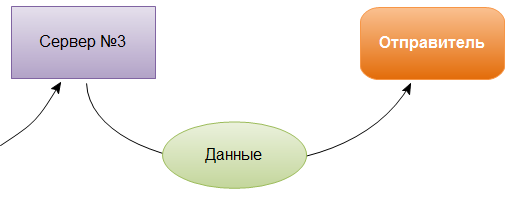

Исправил в статье картинку

Что же мне никто не сказал что у меня ошибка тут, должно же быть «получатель», а не «отправитель»…(

Здравствуйте!

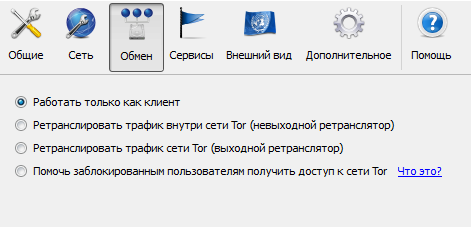

Установил TOR клиент. Но волнует один вопрос — как НЕ стать выходной тор нодой? Точнее, как проверить, что я не являюсь выходной нодой? Где, что должно быть включено/отключено или прописано/не прописано. Ну, вобщем, надеюсь вы поняли.

У меня в моем клиенте была такая настройка:

У меня такого нет. Это, что? Видалия? У меня просто тор браузер и ничего более.

Да, она самая. С другими клиентами я к сожалению не работал, поэтому не знаю что и как там устроено, к сожалению(

Собственно не появилась ли информация как в Торбраузере отключить режим выходной ноды? Не хочется свой IP всем подряд на обозрение выкладывать…

Нет. Боюсь эта информация у меня появится только после того как я воспользуюсь торбраузером) Но я пока не планирую. У меня собственная связка тор клиента и браузера.

Но опять же повторюсь, по дефолту режим ноды должен быть отключен. Да я для того чтобы стать нодой нужно удовлетворить несколько условий, в т.ч. белый IP (что большая редкость, практически у всех провайдеров).

А что значит белый IP? Статический или это разные вещи?

Насчет связки Тор+браузер и собственно готового браузера, в чем преимущество первого?

Вот тут гляньте про белый/серый IP:

Я понятнее не объясню)

А насчет связки. Сложно сказать, преимуществ особых нет. Я изначально пользовался оперой, а фаерфокс у меня вызывал (и вызывает) только отвращение. Торбраузер поставляется вроде как только с фаерфоксом, поэтому было решено использовать свой браузер.

Да опера и мне больше нравится, но раз уж Торбраузер собран на фаефоксе то сказал да стал пользоваться такой сборкой. Проще что ли…

Про белый и серый адреса: спасибо все понятно стало.

Правильно ли я понимаю? У провайдеров стоит СОРМ, соответственно если выходная нода будет в России, она тоже будет подсоединена к СОРМ. Таким образом СОРМ может анализировать трафик перед входом и на выходе (если нода окажется в рф) и проводить тайминг атаки

Да, все верно

А о сети I2P вы какого мнения?

Откровенно говоря, я не пользовался I2P и дотошно не изучал ее устройство. Но ее идеи и принципы работы мне кажутся более надежными чем TOR. Хотя бы просто по тому что «чесночная» маршрутизация используемая в I2P более безопасна (читай анонимна) чем «луковичная» в TOR. Но хрен его знает что там на самом деле, ведь саму идею вполне можно испортить неправильной реализацией, с которой я не знаком.

А то, что эта сеть реализована на Java — это фактор риска или нет?

Сложно сказать. У меня предвзятое отношение к JAVA как к чему то жутко дырявому. Но вроде как последнее время в нем находят все меньше и меньше дырок. Так что я не думаю что это особо критично.

А что тогда не дырявое?

Самому знать бы)

Кстати, рассчёт в статье я немного не понял. Почему именно 80% серверов, а не 50?

Для того чтобы полностью контролировать 50% соединений, нужен контроль над 80% серверов (т.к. в цепочке используется три сервера, то по теорверу 0.8*0.8*0.8 = 0,512 или 51,2% соединений под колпаком).

С другой стороны достаточно контролировать входную и выходную ноды, наплевав на посредников. Это чуть сложнее, т.к. придется сопоставлять трафик, и время прохождения пакетов, но с другой стороны это вполне реально. В этом случае достаточен контроль над 70% серверов TOR, чтобы опять получить 50% соединений под колпаком.

Но это все равно огромное количество серверов. На сегодняшний день (28.12.2015) зарегистрировано около 7000 серверов. 70% от них — это 4900 серверов. Я думаю что скомпрометировать такое их количество — это что-то за гранью реальности.

Можно даже такую табличку сбацать:

Первый стобец — с какой вероятностью мы будем слушать каждое соединение, второй столбец — сколько для этого надо контролировать серверов, третий — их колличество из расчета того что на сегодняшний день работает 7000 нод.

Кстати вопрос по тору. Сайты типа whoer.net выдают часто как важный показатель анонимности расхождение системного времени и того часового пояса, к которому принадлежит IP внешний. Как-то можно скрыть свое системное время? не переставлять же его вручную каждый раз? :)

Честно сказать, не знаю, никогда не задавался этим вопросом) точнее не ставил себе цель заморачиваться прям настолько)

Да я тоже особо не ставил :)

Но любопытство, чтоб его))))

В общем заметил такую особенность: заходим на https://whoer.net/ru просто с обычного браузера и (провайдера собственно своего проводного) — выдает зеленым и как бы высокая анонимность. :) Собственно мало уязвимостей только флеш да ява. Но когда заходишь с торбраузера, проходишь там проверку (ноды выходные всем уже давно известны) то выдает красным 30-50% анонимности только. Почему так? Что система видит тор в виде попытки спрятаться? Естественно IP найти не может и вряд ли сможет, но есть ведь другие не менее эффективные способы идентификации. Хотя бы взять эти всем модули явы и пр., рассинхронизацию времени, языки, шрифты и т.д. Хотя да надо признать браузер неплохо многое подменяет.

Ну основная функция этого сайта, насколько мне кажется, — это именно определение того что используются ли средства анонимизации или нет, вообще как таковые. Т.к. IP выходных нод тора уже всем известны, то не составляет труда определить то что вы используете тор, а это соответственно минус к доверию к вам, поэтому наверное и процент такой низкий.

Тогда как при заходе с провайдерского IP ничего подозрительного система найти в вашем подключении не может.

Именно! Вы правы конечно, доверие многих сайтом низкое когда они видят внешний IP тора. Например Авито… Как бы сделать чтоб внешний адрес всегда тыл «чистым». Это наверно не просто.

Разве что использовать VPN? Хотя и его тоже можно детектировать… Честно сказать, я даже не знаю.

Насколько я понимаю, системное время можно выдернуть либо с помощью Javascript’a, либо с помощью плагинов. По идее, если всё это отключить, то можно вообще не дать сайту увидеть системное время. Вопрос только в том, что сейчас далеко не все сайты корректно работают без Javascript

Именно. Все меньше сайтов без java-скриптов нормально работают. Голый HTML не оставишь…

Вот новость

http://izvestia.ru/news/603897

как думаете, как раз идет о контроле точек (нод) ТОРа? Насколько реально осуществимо это делать по всему миру? Даже интересно :)

И что за: «создается реестр IP-адресов, который будет автоматически проверять их наличие в базе голландской компании RIPE NCC. Источник объяснил, что если из этой базы пропадут российские адреса, то весь рунет «ляжет» минимум на сутки…» Какая такая голландская база?)

Да черт его знает. Мне кажется это подвижки в сторону реализации аналога великого китайского фаервола.

Фаервол ерунда. Точней не ерунда, но не то.

Интересней другое, есть ли способы шифрации, например Тор, и дадут ли они возможность запретить «заглядывать внутрь передающимся пакетам»? Сегодня есть СОРМ, эта система разве может шифрованный трафик мониторить? Ведь через провайдера он в таком же виде идет.

Трафик от пользователя до последней ноды тора идет зашифрованным. Нет, система не может заглядывать внутрь зашифрованных пакетов.

Ясно спасибо.

А как правильно искать что то запрещенное через Tor?

Не боитесь закон нарушать то?)

Брутальный Дядя, Все элементарно Ватсон …, в адресной строке набираете к примеру, торрент орг, и можете зайти в него, хотя он в бане рсоскомнадзора …. Тор – вкусен и скор ))) Все дело в том, что по закону, де-юре, банят не сам ресурс де-факто, а наоборот блокируют доступ провайдеров по адресу ресурса и его домена соответственно, принцип постановки в ЧС ! PS Только если что я Вам ничего не говорил а это Вы сами придумали )))

Ух какой у вас слог непростой)

Мне интересна схема по которой проходит трафик в случаи с доступом к HiddenService.

Количество нод в цепочке уже 6 вместо 3х при обычном серфинге.

Как tor шифрует такой трафик? Расшифровывается ли пакет полностью 3ей нодой?

В каком виде трафик идет через 4ю, 5ю и 6ю ноду?

Известны ли какие либо способы деанонимизации IP адреса HiddenService’а?

Известны ли прецеденты деанонимизации IP адресов серверов транслирующих HiddenService’ы?

Как можно сопоставить получателя по времени получения пакетов? Хотелось бы узнать подробнее. Для этого необходимо вести не только логи подключения (определённые ip во время подключения), но и хранить трафик пользователей, а это огромные объёмы информации.

В общем то имея достаточные на это вычислительные ресурсы, с помощью статистического анализа можно сопоставить отправителя и получателя. Весь трафик хранить не надо, достаточно хранить информацию о приблизительном объеме пакетов.

Далее делаем выборку и ищем кто отправлял пакеты с похожим объемом в это время. Имея достаточный объем данных для анализа, соответствия найти не составит труда.

-Возможно, но для этого нужно контролировать входную и/или выходную ноды, без этого сопоставить не удастся, так?

Все верно, процитирую свою же статью:

:)

Здравствуйте, в википедии о торе написано следущее:

Раскрытие отправителя

`Техническая информация о сетевом адресе сервера-получателя может выдаваться клиентом путём DNS-запросов к своему DNS-серверу[281], легко перехватываемых интернет-провайдером[К 15].

`Сервером может запрашиваться, а клиентом выдаваться техническая информация о сетевом адресе клиента и конфигурации его операционной системы и браузера. Запрос может идти как через исполнение в браузере сценариев ActiveX, JavaScript, Java-апплетов и Adobe Flash[291], так и другими способами[292][К 16].

Можете ли вы прокомментировать это? Известно ли вам что-то об этих уязвимостях?