Вот такой вот желтый заголовок, да. А сама статья о том как был найден трой в архиве, который предлагают скачать с данного портала.

Вот такой вот желтый заголовок, да. А сама статья о том как был найден трой в архиве, который предлагают скачать с данного портала.

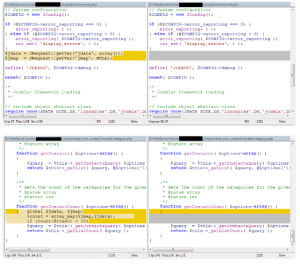

Небольшая предыстория. Не так давно ко мне обратился один знакомый, с просьбой провести аудит пары сайтов на joomla по причине, того что эти сайты переодически дейфесят. На обоих сайтах стояла одна и таже версия джумлы, с одинкаовым набором плагинов. Версия — 1.5.15, конечно старовата, но не суть.

Первым делом я решил занятся проверкой на бекдоры и шеллкоды. Для этого скачал архив с голой джумлой этой версии с данного сайта JoomlaPortal.Ru, а также еще откуда то (не помню уже точно с какого сайта) версию с кучей предустановленных плагинов.

Продолжение детектива читайте под катом

Читать далее →

Давайте с вами подумаем кто такой хакер? Хакер — это не взломщик! Люди часто путают эти понятия. Хакер — это прежде всего человек с нестандартным мышлением, и в этом его сила, если можно так сказать.

Давайте с вами подумаем кто такой хакер? Хакер — это не взломщик! Люди часто путают эти понятия. Хакер — это прежде всего человек с нестандартным мышлением, и в этом его сила, если можно так сказать.

Да я помню что я обещал в предыдущем сообщении написать про капчу, но, честно говоря, писать про эти капчи у меня уже сил нет. Да и надоело то, что мне, как аналитику ИБ, приходят в личку только предложения по взлому капч, и никакой другой нормальной работы.

Да я помню что я обещал в предыдущем сообщении написать про капчу, но, честно говоря, писать про эти капчи у меня уже сил нет. Да и надоело то, что мне, как аналитику ИБ, приходят в личку только предложения по взлому капч, и никакой другой нормальной работы. Не так давно писал про этот роутер (см.

Не так давно писал про этот роутер (см.  Всем известно, что гугл, наверное одна из первых корпораций, которая решила платить за найденные в их продуктах, баги. И, буквально, вчера

Всем известно, что гугл, наверное одна из первых корпораций, которая решила платить за найденные в их продуктах, баги. И, буквально, вчера